Zutrittskontrolle – Mehr Sicherheit für Ihr Unternehmen

Ein umfassender Einblick in die Welt der Zutrittskontrolle. Wir zeigen Ihnen, wie Sie Ihr Unternehmen sicherer machen können.

Inhaltsverzeichnis

Einführung in die Zutrittskontrolle

Die Zutrittskontrolle ist ein wesentlicher Bestandteil der Sicherheitsmaßnahmen eines Unternehmens. Sie gewährleistet, dass nur autorisierte Personen Zugang zu bestimmten Bereichen oder Ressourcen haben. In diesem Kapitel werden wir die Grundlagen der Zutrittskontrolle kennenlernen und verstehen, warum sie in der heutigen Geschäftswelt so wichtig ist.

Die Zutrittskontrolle bezieht sich auf die physische oder elektronische Methode, um sicherzustellen, dass nur befugte Personen Zugang zu bestimmten Orten oder Informationen erhalten. Dies kann durch verschiedene Mittel erreicht werden, darunter Schlüsselkarten, Passwörter, biometrische Identifikation und vieles mehr.

Warum ist die Zutrittskontrolle so entscheidend? In erster Linie dient sie dem Schutz von Mitarbeitern, Vermögenswerten und vertraulichen Informationen. Ein effektives Zutrittskontrollsystem kann dazu beitragen, Einbrüche, Diebstahl und unbefugte Zugriffe zu verhindern.

Doch die Zutrittskontrolle bietet nicht nur Schutz vor externen Bedrohungen. Sie kann auch internen Sicherheitsanforderungen gerecht werden, indem sie den Zugang zu bestimmten Ressourcen auf autorisierte Mitarbeiter beschränkt. Dies ist besonders in Unternehmen wichtig, in denen sensible Daten verarbeitet werden.

In den folgenden Kapiteln werden wir tiefer in die Welt der Zutrittskontrolle eintauchen und verschiedene Technologien sowie bewährte Verfahren kennenlernen, um Ihr Unternehmen sicherer zu machen. Es ist der erste Schritt auf dem Weg zu einer umfassenden Sicherheitsstrategie für Ihr Unternehmen.

Die Grundlagen der Zutrittskontrolle

Die Grundlagen der Zutrittskontrolle sind von entscheidender Bedeutung, um zu verstehen, wie dieses Sicherheitssystem in Ihrem Unternehmen funktioniert und welche Elemente dazu gehören. In diesem Kapitel werden wir uns ausführlich mit den verschiedenen Aspekten der Zugangsbeschränkung befassen.

Arten von Zugangsbeschränkungen

Es gibt verschiedene Arten von Zugangsbeschränkungen, die in Unternehmen eingesetzt werden können. Hier sind einige der häufigsten:

Physische Barrieren: Dies umfasst alles von Zäunen und Toren bis hin zu Sicherheitstüren und -fenstern. Physische Barrieren sind oft die erste Verteidigungslinie gegen unbefugten Zugang.

Elektronische Schlösser: Diese modernen Schlösser verwenden elektronische Technologie, um den Zugang zu Räumen oder Gebäuden zu regeln. Sie können mit Passwörtern, Schlüsselkarten oder biometrischen Informationen aktiviert werden.

Biometrische Identifikation: Biometrische Zutrittskontrolle verwendet einzigartige biologische Merkmale einer Person, wie Fingerabdrücke, Gesichtserkennung oder Iris-Scans, um Zugang zu gewähren. Diese Methode ist äußerst sicher, da sie schwer zu fälschen ist.

Passwörter und PINs: Die Verwendung von Passwörtern oder persönlichen Identifikationsnummern (PINs) ist eine häufige Methode zur Zutrittskontrolle. Sie erfordert, dass Benutzer eine geheime Kombination eingeben, um Zugang zu erhalten.

Ebenen der Zugangskontrolle

Die Zugangskontrolle kann auf verschiedenen Ebenen implementiert werden, um unterschiedliche Sicherheitsanforderungen zu erfüllen:

1. Physischer Zugang: Diese Ebene betrifft den Zugang zu Gebäuden, Räumen und Standorten. Hier kommen physische Barrieren wie Zäune und Tore zum Einsatz.

2. Logischer Zugang: Dies bezieht sich auf den Zugriff auf elektronische Systeme und Daten, wie Computer und Netzwerke. Hier werden oft Passwörter und Verschlüsselung verwendet.

3. Datenzugriff: Auf dieser Ebene wird geregelt, wer auf bestimmte Arten von Daten zugreifen kann. Dies ist besonders in Unternehmen wichtig, die sensible Informationen verarbeiten.

Die Funktionen eines Zutrittskontrollsystems

Ein Zutrittskontrollsystem hat mehrere wichtige Funktionen, darunter:

Identifikation: Das System identifiziert Personen oder Benutzer anhand von Informationen wie Schlüsselkarten, biometrischen Merkmalen oder Passwörtern.

Authentifizierung: Nach der Identifikation erfolgt die Authentifizierung, um sicherzustellen, dass die Person tatsächlich autorisiert ist, auf den Bereich oder die Ressource zuzugreifen.

Autorisierung: Nach der Authentifizierung bestimmt das System, welche Bereiche oder Ressourcen die autorisierte Person nutzen kann. Dies wird oft als Berechtigungsmanagement bezeichnet.

Protokollierung: Ein Zutrittskontrollsystem protokolliert alle Zugriffsversuche und Vorfälle, um Sicherheitsverletzungen zu identifizieren und nachzuverfolgen.

Die Grundlagen der Zutrittskontrolle sind der Schlüssel zu einem effektiven Sicherheitssystem. Indem Sie die verschiedenen Arten von Zugangsbeschränkungen und die verschiedenen Ebenen der Zugangskontrolle verstehen, können Sie besser entscheiden, welche Lösungen am besten zu den Sicherheitsanforderungen Ihres Unternehmens passen. In den folgenden Kapiteln werden wir uns mit den technologischen Aspekten und bewährten Verfahren der Zutrittskontrolle befassen.

Sicherheitsaspekte und Herausforderungen

Bei der Implementierung von Zutrittskontrollsystemen ist es wichtig, die damit verbundenen Sicherheitsaspekte und Herausforderungen zu berücksichtigen. Einige der häufigsten Sicherheitsaspekte sind:

- Missbrauch von Zugriffsrechten: Es besteht die Gefahr, dass autorisierte Benutzer ihre Berechtigungen missbrauchen, um auf nicht autorisierte Ressourcen zuzugreifen oder Informationen zu stehlen. Ein effektives Berechtigungsmanagement ist daher entscheidend.

- Physische Angriffe: In einigen Fällen können Angreifer physische Barrieren umgehen oder gewaltsam Zugang erlangen. Die physische Sicherheit von Zutrittskontrollsystemen ist von großer Bedeutung, um solche Angriffe zu verhindern.

- Fehlende oder gestohlene Zugangsmedien: Schlüsselkarten oder Passwörter können verloren gehen oder gestohlen werden, was die Sicherheit gefährdet. Es ist wichtig, Maßnahmen zu ergreifen, um den Verlust oder Diebstahl solcher Zugangsmedien zu melden und zu verhindern.

- Technische Schwachstellen: Elektronische Zutrittskontrollsysteme können technische Schwachstellen aufweisen, die von Angreifern ausgenutzt werden können. Die regelmäßige Aktualisierung und Wartung der Systeme ist notwendig, um solche Schwachstellen zu beheben.

- Datenschutz: Bei der Verwendung biometrischer Daten oder persönlicher Informationen für die Zutrittskontrolle ist der Datenschutz von entscheidender Bedeutung. Unternehmen müssen sicherstellen, dass sie die Datenschutzvorschriften und -bestimmungen einhalten.

Schulung und Sensibilisierung

Die Einführung eines Zutrittskontrollsystems erfordert auch die Schulung und Sensibilisierung der Mitarbeiter. Sie sollten darüber informiert werden, wie das System funktioniert, wie sie es korrekt nutzen und wie sie auf sicherheitsrelevante Vorfälle reagieren sollen. Dies trägt dazu bei, das Bewusstsein für die Bedeutung der Zutrittskontrolle zu schärfen und die Sicherheit im Unternehmen zu stärken.

Technologien der Zutrittskontrolle

Die Zutrittskontrolle hat sich in den letzten Jahren rasant weiterentwickelt, und moderne Technologien spielen dabei eine entscheidende Rolle. In diesem Kapitel werden wir einen detaillierten Einblick in die verschiedenen Technologien der Zutrittskontrolle werfen und verstehen, wie sie zur Sicherheit Ihres Unternehmens beitragen.

RFID-Technologie

Eine der weit verbreiteten Technologien in der Zutrittskontrolle ist die Radio-Frequency Identification (RFID). Diese Technologie verwendet Funkwellen, um Daten zwischen einem RFID-Lesegerät und einem RFID-Tag auszutauschen. Die RFID-Tags können in Form von Schlüsselkarten, Ausweisen oder sogar Implantaten in Menschen eingebettet sein.

RFID bietet eine schnelle und bequeme Methode zur Identifizierung von Benutzern. Wenn ein Mitarbeiter eine RFID-Karte vor das Lesegerät hält, wird die eindeutige Kennung gelesen, und der Zugang wird gewährt oder verweigert, abhängig von den Berechtigungen des Benutzers.

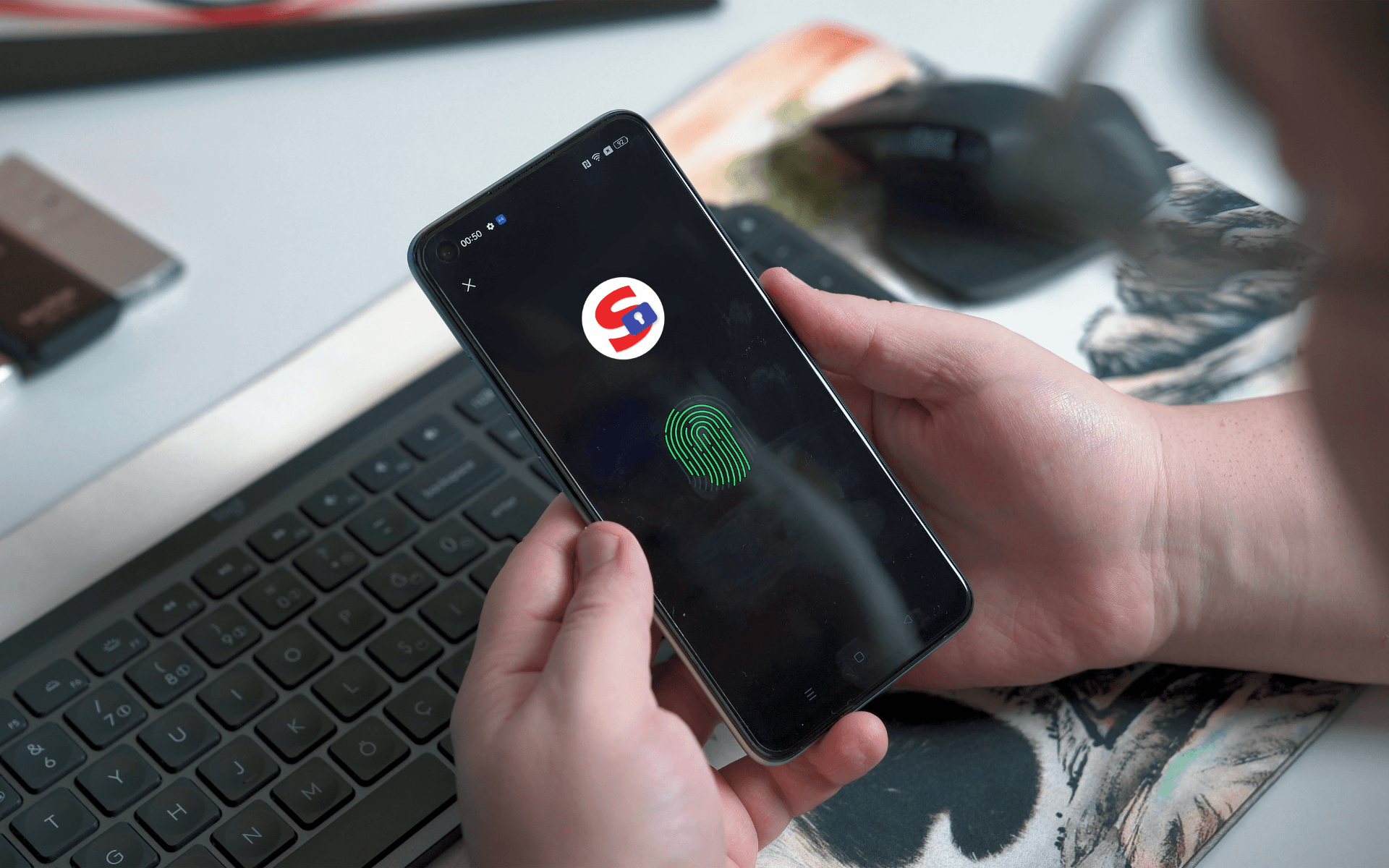

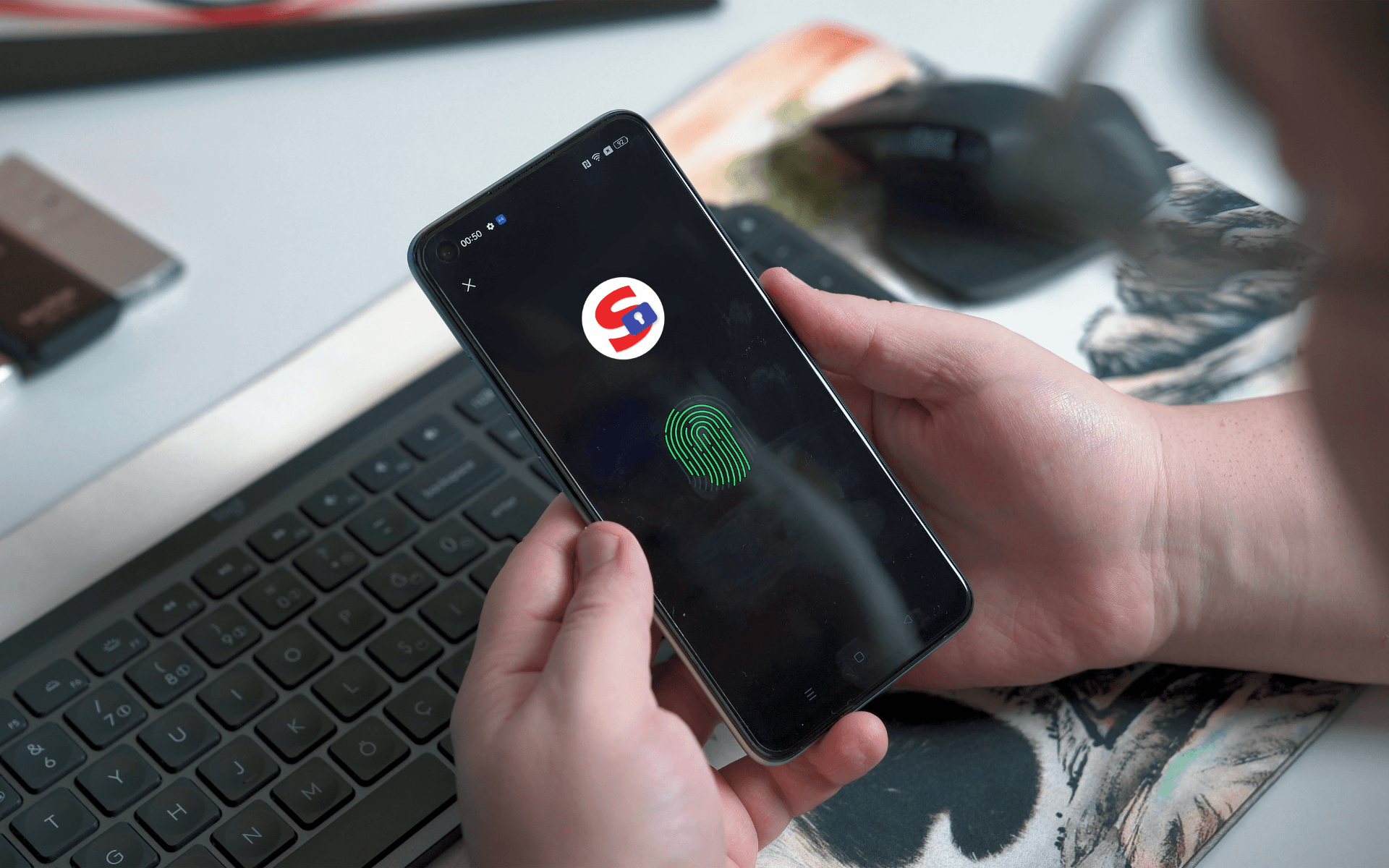

Biometrische Zutrittskontrolle

Die biometrische Zutrittskontrolle ist eine der fortschrittlichsten und sichersten Methoden. Sie verwendet die einzigartigen physischen oder Verhaltensmerkmale einer Person, um sie zu identifizieren. Zu den gebräuchlichsten biometrischen Merkmalen gehören Fingerabdrücke, Gesichtserkennung, Iris-Scans, Handgeometrie und Stimmanalyse.

Die Vorteile der biometrischen Zutrittskontrolle liegen in ihrer Genauigkeit und Unverwechselbarkeit. Jede Person hat ein einzigartiges biometrisches Merkmal, das schwer zu fälschen ist. Dies macht biometrische Systeme besonders effektiv, wenn höchste Sicherheit erforderlich ist.

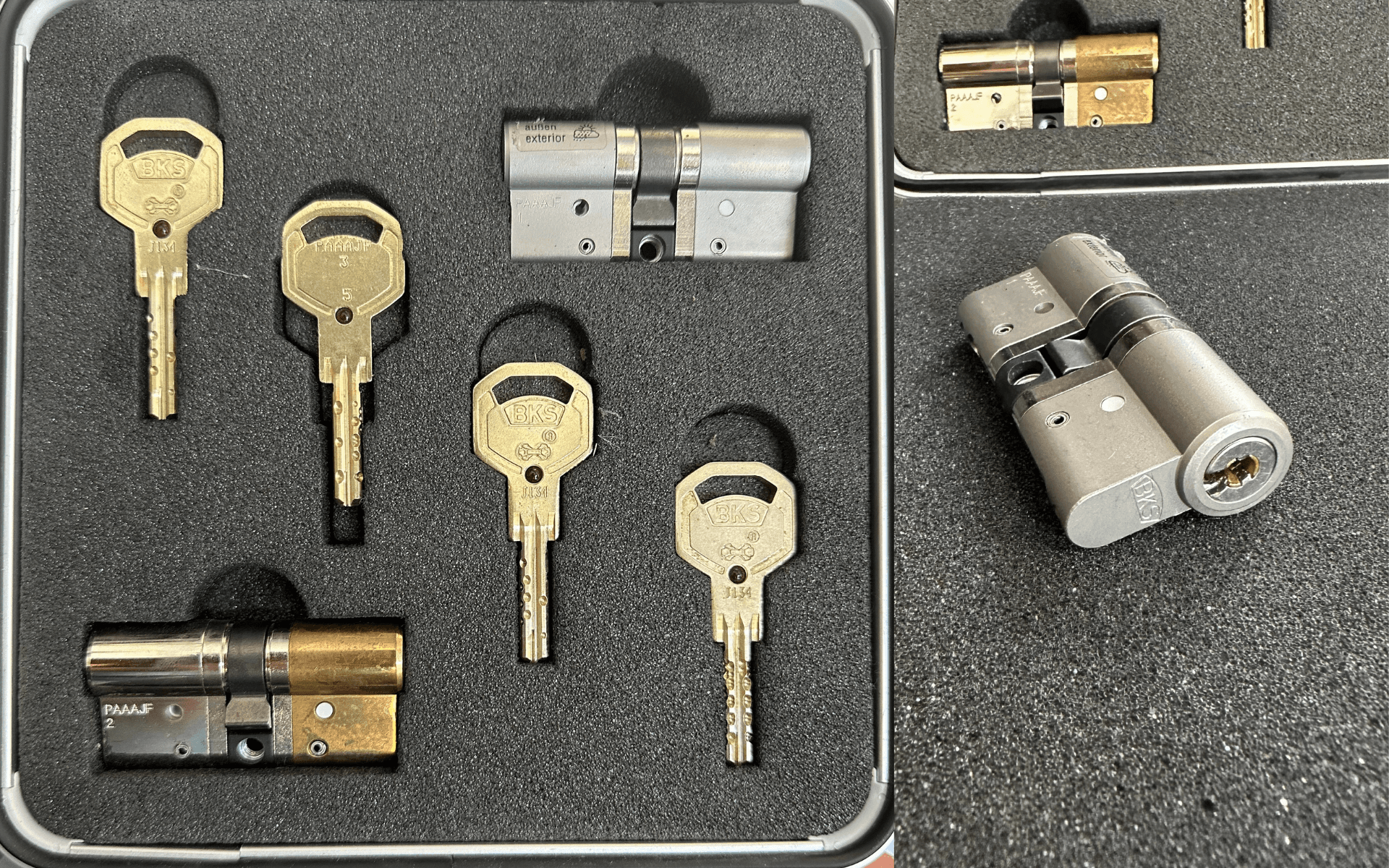

Elektronische Schlösser und Schlüsselkarten

Elektronische Schlösser sind Schlösser, die elektronische Technologie verwenden, um den Zugang zu Räumen oder Gebäuden zu steuern. Sie können mit Schlüsselkarten, Codes oder Smartphones aktiviert werden. Diese Schlösser bieten den Vorteil der einfachen Verwaltung von Zugriffsrechten.

Schlüsselkarten sind weit verbreitet und ermöglichen es Unternehmen, Benutzer schnell zu identifizieren und ihre Berechtigungen zu ändern, wenn dies erforderlich ist. Wenn eine Schlüsselkarte verloren geht oder gestohlen wird, kann sie einfach deaktiviert werden, um unbefugten Zugang zu verhindern.

Die Zukunft der Zutrittskontrolle

Die Zutrittskontrolle entwickelt sich ständig weiter, und die Zukunft verspricht noch aufregendere Technologien. Einige Trends, die wir in der Zukunft erwarten können, sind:

- Gestenerkennung: Die Verwendung von Gesten, um den Zugang zu kontrollieren, wird untersucht. Dies könnte beispielsweise die Bewegung einer Hand vor einem Sensor umfassen.

- Künstliche Intelligenz (KI): KI-gesteuerte Zutrittskontrollsysteme können das Verhalten von Benutzern analysieren und verdächtige Aktivitäten erkennen.

- Blockchain-Technologie: Die Blockchain kann zur Sicherung von Zutrittskontrollprotokollen und zur Verwaltung von Zugriffsrechten verwendet werden.

In den kommenden Jahren werden Unternehmen die Möglichkeit haben, noch fortschrittlichere und anpassbare Zutrittskontrollsysteme zu implementieren, um ihre Sicherheit zu verbessern.

Die Bedeutung der Zutrittskontrolle für Unternehmen

Die Zutrittskontrolle ist ein unverzichtbarer Bestandteil der Sicherheitsstrategie eines Unternehmens. In diesem Kapitel werden wir die wesentliche Bedeutung der Zutrittskontrolle für Unternehmen beleuchten und verstehen, wie sie zur Sicherheit, Produktivität und dem Schutz von Vermögenswerten beiträgt.

Sicherheit von Mitarbeitern und Ressourcen

Der primäre Zweck der Zutrittskontrolle besteht darin, Mitarbeiter, Besucher und Ressourcen vor Bedrohungen zu schützen. Sie gewährleistet, dass nur autorisierte Personen Zugang zu bestimmten Bereichen oder Informationen haben. Dies ist entscheidend, um physische Sicherheitsrisiken wie Einbruch, Diebstahl und Vandalismus zu minimieren.

Darüber hinaus trägt die Zutrittskontrolle zur Verhinderung von internen Bedrohungen bei, indem sie den Zugriff auf vertrauliche Informationen auf autorisierte Mitarbeiter beschränkt. Dies ist besonders wichtig in Branchen wie Gesundheitswesen, Finanzdienstleistungen und Forschung, in denen sensible Daten verarbeitet werden.

Compliance und Datenschutz

In vielen Branchen sind Unternehmen gesetzlich verpflichtet, bestimmte Sicherheitsstandards und Datenschutzvorschriften einzuhalten. Die Zutrittskontrolle spielt eine entscheidende Rolle bei der Erfüllung dieser Anforderungen. Sie ermöglicht die Dokumentation und Überwachung von Zugriffsaktivitäten, was bei Audits und Compliance-Prüfungen von entscheidender Bedeutung ist.

Die Sicherung von Daten und die Gewährleistung des Datenschutzes sind ebenfalls zentrale Anliegen der Zutrittskontrolle. Sie verhindert unbefugten Zugriff auf personenbezogene oder vertrauliche Informationen und schützt so die Integrität und Reputation des Unternehmens.

Steigerung der Effizienz und Produktivität

Zusätzlich zur Sicherheit kann die Zutrittskontrolle die Effizienz und Produktivität in Unternehmen steigern. Durch die Automatisierung von Zugangsprozessen wird Zeit gespart, die sonst für manuelle Überprüfungen und Schlüsselverwaltung aufgewendet würde.

Mit der richtigen Zutrittskontrolllösung können Unternehmen auch Arbeitsabläufe optimieren. Dies kann beispielsweise bedeuten, dass Mitarbeiter schneller und bequemer Zugang zu ihren Arbeitsplätzen haben oder dass Besucher ohne Verzögerungen empfangen werden.

Schutz von Vermögenswerten

Unternehmen investieren erhebliche Ressourcen in Vermögenswerte wie Gebäude, Ausrüstung und geistiges Eigentum. Die Zutrittskontrolle schützt diese Vermögenswerte vor Diebstahl und Vandalismus. Sie stellt sicher, dass nur berechtigte Personen Zugang zu teuren Geräten oder sensiblen Daten haben.

Durch die Implementierung von Zutrittskontrollsystemen können Unternehmen auch den Versicherungsschutz verbessern und die Kosten für den Ersatz gestohlener Vermögenswerte minimieren.

Die Bedeutung der Zutrittskontrolle für Unternehmen kann nicht genug betont werden. Sie ist ein Schlüsselelement für die Sicherheit, den Datenschutz, die Effizienz und den Schutz von Vermögenswerten. In den kommenden Kapiteln werden wir uns damit befassen, wie Unternehmen Zutrittskontrollsysteme erfolgreich planen und implementieren können, um diese Vorteile zu nutzen.

Planung und Implementierung von Zutrittskontrollsystemen

Die erfolgreiche Planung und Implementierung von Zutrittskontrollsystemen ist entscheidend, um die Sicherheit und den Schutz Ihres Unternehmens zu gewährleisten. In diesem Kapitel werden wir uns Schritt für Schritt durch den Prozess der Planung und Umsetzung führen.

Risikobewertung

Bevor Sie mit der Implementierung eines Zutrittskontrollsystems beginnen, ist es wichtig, eine gründliche Risikobewertung durchzuführen. Identifizieren Sie die potenziellen Sicherheitsrisiken und Bedrohungen für Ihr Unternehmen. Welche Bereiche oder Ressourcen sind besonders schutzbedürftig? Welche Arten von Zutrittskontrollen sind erforderlich?

Bedarfsermittlung und Anforderungsdefinition

Sobald Sie die Risiken verstanden haben, können Sie die Anforderungen an Ihr Zutrittskontrollsystem definieren. Welche Benutzergruppen benötigen Zugang zu welchen Bereichen? Welche Technologien werden benötigt, um diese Anforderungen zu erfüllen? Legen Sie klare Ziele und Anforderungen fest, die Ihr System erfüllen muss.

Auswahl der Technologien und Anbieter

Basierend auf Ihren Anforderungen können Sie die geeigneten Zutrittskontrolltechnologien auswählen. Dies kann RFID, biometrische Identifikation, elektronische Schlösser oder eine Kombination dieser Methoden umfassen. Vergleichen Sie verschiedene Anbieter und wählen Sie einen, der Ihre spezifischen Bedürfnisse am besten erfüllt.

Systemdesign und Integration

Das Design Ihres Zutrittskontrollsystems sollte alle physischen und technischen Aspekte berücksichtigen. Dies umfasst die Platzierung von Lesegeräten, die Verkabelung, die Integration mit anderen Sicherheitssystemen und die Benutzeroberfläche. Ein gut durchdachtes Systemdesign erleichtert die spätere Integration und Nutzung.

Schulung und Sensibilisierung

Sobald das Zutrittskontrollsystem implementiert ist, ist es wichtig, Schulungen für Ihre Mitarbeiter anzubieten. Sie müssen verstehen, wie sie das System korrekt nutzen, Zugang gewähren und auf sicherheitsrelevante Vorfälle reagieren. Die Sensibilisierung der Mitarbeiter für die Bedeutung der Zutrittskontrolle trägt ebenfalls zur Sicherheit bei.

Überwachung und Wartung

Die Überwachung und Wartung Ihres Zutrittskontrollsystems ist entscheidend für seine langfristige Wirksamkeit. Regelmäßige Inspektionen, Software-Updates und die Überprüfung von Protokollen tragen dazu bei, sicherheitsrelevante Vorfälle frühzeitig zu erkennen und zu verhindern. Stellen Sie sicher, dass Ihr System immer auf dem neuesten Stand ist.

Notfallplanung

Entwickeln Sie einen Notfallplan, der darauf abzielt, wie Ihr Unternehmen auf Zwischenfälle im Zusammenhang mit der Zutrittskontrolle reagieren sollte. Dies kann den Verlust von Schlüsselkarten, Einbrüche oder technische Ausfälle umfassen. Ein gut durchdachter Notfallplan minimiert die Auswirkungen von Sicherheitsvorfällen.

Die Planung und Implementierung von Zutrittskontrollsystemen erfordert sorgfältige Überlegung und Expertise. Es ist ein entscheidender Schritt zur Verbesserung der Sicherheit und zum Schutz Ihres Unternehmens und seiner Vermögenswerte. In den nächsten Kapiteln werden wir uns mit spezifischeren Aspekten der Zutrittskontrolle befassen, darunter biometrische Identifikation, Berechtigungsmanagement und Datenschutz.

Biometrische Zutrittskontrolle

Die biometrische Zutrittskontrolle ist eine fortschrittliche Methode zur Sicherung von Bereichen und Ressourcen. In diesem Kapitel werden wir die Grundlagen der biometrischen Identifikation verstehen und erfahren, wie sie in Zutrittskontrollsystemen eingesetzt wird.

Grundlagen der Biometrie

Biometrie bezieht sich auf die Verwendung von einzigartigen physischen oder verhaltensbezogenen Merkmalen zur Identifizierung von Personen. Diese Merkmale sind äußerst individuell und schwer zu fälschen. Zu den gebräuchlichsten biometrischen Merkmalen gehören:

- Fingerabdrücke: Jeder Fingerabdruck ist einzigartig und kann zur Identifizierung verwendet werden.

- Gesichtserkennung: Die Struktur und Merkmale des Gesichts einer Person werden erfasst und analysiert.

- Iris-Scan: Die einzigartige Musterbildung der Iris im Auge wird gescannt und identifiziert.

- Handgeometrie: Die Größe und Form der Hand und ihrer Bestandteile werden gemessen.

- Stimmanalyse: Die individuellen Merkmale der menschlichen Stimme werden analysiert.

Vorteile der biometrischen Zutrittskontrolle

Die biometrische Zutrittskontrolle bietet eine Reihe von Vorteilen:

- Hohe Sicherheit: Biometrische Merkmale sind äußerst schwer zu fälschen oder zu stehlen, was die Sicherheit erhöht.

- Bequemlichkeit: Benutzer müssen keine Schlüssel oder Karten mit sich führen, da ihre biometrischen Merkmale ausreichen.

- Schnelligkeit: Die Identifikation erfolgt in Sekundenbruchteilen, was den Zugang beschleunigt.

- Geringe Kosten für Schlüsselverwaltung: Es entfallen Kosten für die Ausgabe und Verwaltung von Schlüsseln oder Karten.

Herausforderungen und Datenschutz

Obwohl die biometrische Zutrittskontrolle viele Vorteile bietet, gibt es auch Herausforderungen. Der Datenschutz ist ein wichtiger Aspekt. Biometrische Daten sind äußerst sensibel, da sie die persönliche Identität einer Person offenbaren. Unternehmen müssen strenge Datenschutzrichtlinien und Sicherheitsmaßnahmen einhalten, um diese Daten zu schützen.

Einsatzszenarien

Die biometrische Zutrittskontrolle findet in verschiedenen Branchen Anwendung, darunter:

- Unternehmenssicherheit: Unternehmen setzen biometrische Zutrittskontrollen ein, um den Zugang zu Büros, Serverräumen und sensiblen Daten zu regeln.

- Gesundheitswesen: In Krankenhäusern und medizinischen Einrichtungen wird biometrische Identifikation verwendet, um den Zugriff auf Patientenakten zu sichern.

- Flughäfen und Grenzkontrollen: Biometrische Merkmale werden zur Überprüfung der Identität von Reisenden an Flughäfen und Grenzübergängen verwendet.

- Banken und Finanzdienstleistungen: Biometrische Identifikation wird eingesetzt, um den Zugriff auf Bankkonten und Geldautomaten zu schützen.

Die biometrische Zutrittskontrolle ist eine leistungsstarke Methode zur Sicherung von Bereichen und Ressourcen. Unternehmen müssen jedoch sicherstellen, dass sie die entsprechenden Sicherheits- und Datenschutzrichtlinien einhalten, um die Vorteile dieser Technologie voll auszuschöpfen.

Berechtigungsmanagement und Zugangskontrolle

Das Berechtigungsmanagement spielt eine zentrale Rolle in der Zutrittskontrolle. In diesem Kapitel werden wir uns eingehend mit diesem Thema befassen und verstehen, wie die Verwaltung von Zugriffsrechten in einem Unternehmen effektiv umgesetzt wird.

Definition von Zugriffsrechten

Zugriffsrechte definieren, welche Benutzer oder Gruppen von Benutzern auf bestimmte Bereiche, Ressourcen oder Informationen zugreifen dürfen. Diese Rechte können auf verschiedene Weisen vergeben werden, abhängig von den Anforderungen des Unternehmens. Es ist wichtig, klare und eindeutige Regeln für die Vergabe von Zugriffsrechten festzulegen.

Prinzipien des Berechtigungsmanagements

Das Berechtigungsmanagement basiert auf mehreren Schlüsselprinzipien:

- Bedarfsorientierung: Berechtigungen sollten auf die tatsächlichen Aufgaben und Verantwortlichkeiten der Benutzer abgestimmt sein.

- Minimalprinzip: Benutzer sollten nur die Zugriffsrechte erhalten, die für ihre Arbeit unbedingt erforderlich sind, um Sicherheitsrisiken zu minimieren.

- Trennung von Aufgaben: Kritische Funktionen sollten so aufgeteilt sein, dass keine einzelne Person unbegrenzten Zugang hat, um Missbrauch zu verhindern.

- Überprüfung und Überwachung: Die Vergabe und Verwaltung von Zugriffsrechten erfordert regelmäßige Überprüfungen und Aktualisierungen, um sicherzustellen, dass sie aktuell und angemessen sind.

Technologien für das Berechtigungsmanagement

Die Verwaltung von Zugriffsrechten kann durch verschiedene Technologien unterstützt werden, darunter:

- Identity and Access Management (IAM): IAM-Systeme ermöglichen die zentrale Verwaltung von Benutzeridentitäten und Zugriffsrechten. Sie bieten Funktionen zur Erstellung, Änderung und Löschung von Benutzerkonten sowie zur Festlegung von Berechtigungen.

- Single Sign-On (SSO): SSO-Systeme ermöglichen es Benutzern, sich einmal anzumelden und dann auf mehrere Dienste oder Anwendungen zuzugreifen, ohne sich erneut anmelden zu müssen.

- Role-Based Access Control (RBAC): RBAC-Systeme ordnen Benutzern Rollen zu und gewähren ihnen basierend auf ihrer Rolle bestimmte Zugriffsrechte. Dies erleichtert die Verwaltung von Berechtigungen.

Best Practices im Berechtigungsmanagement

Ein effektives Berechtigungsmanagement erfordert sorgfältige Planung und Umsetzung. Hier sind einige bewährte Praktiken:

- Führen Sie eine regelmäßige Überprüfung und Aktualisierung von Zugriffsrechten durch, um sicherzustellen, dass sie aktuell und angemessen sind.

- Dokumentieren Sie Zugriffsrechte und Berechtigungen klar und verständlich, um Missverständnisse zu vermeiden.

- Implementieren Sie ein sicheres Passwortmanagement und setzen Sie starke Authentifizierungsmethoden ein, um den Zugriff auf Benutzerkonten zu schützen.

- Schulen Sie Ihre Mitarbeiter in Bezug auf die Bedeutung des Berechtigungsmanagements und die sichere Verwendung von Zugriffsrechten.

Die effektive Verwaltung von Zugriffsrechten und Berechtigungen ist entscheidend für die Sicherheit Ihres Unternehmens und die Verhinderung von Sicherheitsverletzungen. In den kommenden Kapiteln werden wir uns mit weiteren Aspekten der Zutrittskontrolle befassen, einschließlich Datenschutz und Compliance.

Datenschutz und Compliance in der Zutrittskontrolle

Die Sicherung von Daten und die Einhaltung der Datenschutz- und Compliance-Vorschriften sind wesentliche Aspekte der Zutrittskontrolle. In diesem Kapitel werden wir uns eingehend mit diesen Themen befassen und verstehen, wie sie in die Zutrittskontrollstrategie eines Unternehmens integriert werden können.

Datenschutz und Zutrittskontrolle

Die Zutrittskontrolle spielt eine entscheidende Rolle beim Schutz von Daten und der Einhaltung des Datenschutzes. Sie stellt sicher, dass nur autorisierte Benutzer Zugriff auf sensible Informationen haben. Dies ist besonders wichtig in Branchen, in denen personenbezogene Daten verarbeitet werden, wie im Gesundheitswesen oder im Finanzsektor.

Um den Datenschutz zu gewährleisten, sollten Zutrittskontrollsysteme die folgenden Aspekte berücksichtigen:

- Verschlüsselung: Daten, die von den Zutrittskontrollsystemen erfasst oder übertragen werden, sollten verschlüsselt sein, um sicherzustellen, dass sie nicht von unbefugten Dritten abgefangen werden können.

- Protokollierung: Die Protokollierung von Zugriffsaktivitäten ist wichtig, um Sicherheitsverletzungen zu identifizieren und nachzuverfolgen.

- Datenschutzrichtlinien: Unternehmen sollten klare Datenschutzrichtlinien und -verfahren entwickeln und sicherstellen, dass alle Mitarbeiter diese verstehen und befolgen.

Compliance-Anforderungen

Viele Branchen und Unternehmen unterliegen spezifischen Compliance-Anforderungen und -vorschriften, die sie einhalten müssen. Dies kann die Einhaltung von Gesetzen wie der Datenschutz-Grundverordnung (DSGVO) in der Europäischen Union oder branchenspezifischer Standards wie HIPAA im Gesundheitswesen umfassen.

Die Zutrittskontrolle kann dazu beitragen, die Einhaltung dieser Anforderungen sicherzustellen, indem sie den Zugriff auf sensitive Daten kontrolliert und protokolliert. Unternehmen sollten sicherstellen, dass ihre Zutrittskontrollsysteme in Übereinstimmung mit den geltenden Vorschriften stehen und regelmäßige Audits durchführen, um die Einhaltung zu überprüfen.

Schulung und Sensibilisierung

Die Schulung und Sensibilisierung der Mitarbeiter sind entscheidend, um Datenschutz und Compliance in der Zutrittskontrolle zu gewährleisten. Mitarbeiter sollten geschult werden, wie sie mit sensiblen Informationen umgehen, Zugriffsrechte sicher verwalten und auf Sicherheitsvorfälle reagieren.

Das Bewusstsein der Mitarbeiter für Datenschutz und Compliance sollte kontinuierlich geschärft werden, um sicherzustellen, dass sie die Bedeutung dieser Themen verstehen und in ihrem täglichen Arbeitsablauf berücksichtigen.

Integration von Datenschutz und Compliance

Die Integration von Datenschutz und Compliance in die Zutrittskontrollstrategie eines Unternehmens erfordert eine ganzheitliche Herangehensweise. Es ist wichtig, Datenschutz und Compliance von Anfang an in die Planung und Umsetzung von Zutrittskontrollsystemen einzubeziehen.

Dies kann die Zusammenarbeit mit Datenschutzbeauftragten, rechtlichen Experten und externen Auditoren umfassen, um sicherzustellen, dass alle Anforderungen erfüllt werden. Die kontinuierliche Überwachung und Aktualisierung der Datenschutz- und Compliance-Maßnahmen ist ebenfalls von entscheidender Bedeutung.

Die Gewährleistung von Datenschutz und Compliance in der Zutrittskontrolle ist nicht nur eine rechtliche Verpflichtung, sondern auch ein wesentlicher Schutz für Ihr Unternehmen und seine Kunden. In den kommenden Kapiteln werden wir uns mit weiteren Aspekten der Zutrittskontrolle befassen, um Ihnen dabei zu helfen, ein umfassendes Sicherheitskonzept zu entwickeln.

Die Integration von Zutrittskontrolle in umfassende Sicherheitssysteme

Die Integration von Zutrittskontrollsystemen in umfassende Sicherheitssysteme ist ein wesentlicher Schritt, um die Sicherheit Ihres Unternehmens zu erhöhen. In diesem Kapitel werden wir betrachten, wie Zutrittskontrolle nahtlos in Ihr Sicherheitskonzept integriert werden kann.

Synergien zwischen Zutrittskontrolle und anderen Sicherheitsmaßnahmen

Die Zutrittskontrolle allein kann eine wichtige Sicherheitsmaßnahme sein, aber sie erreicht ihr volles Potenzial, wenn sie mit anderen Sicherheitstechnologien und -maßnahmen integriert wird. Hier sind einige Synergien, die entstehen können:

- Videoüberwachung: Die Integration von Videoüberwachung mit Zutrittskontrolle ermöglicht es, Vorfälle zu dokumentieren und zu überprüfen, wer zu welchem Zeitpunkt auf bestimmte Bereiche zugegriffen hat.

- Alarmanlagen: Zutrittskontrollsysteme können mit Alarmanlagen gekoppelt werden, um Einbrüche oder unbefugten Zugriff zu erkennen und Alarme auszulösen.

- Zeiterfassung: Die Zutrittskontrolle kann in Zeiterfassungssysteme integriert werden, um Arbeitszeiten und Anwesenheit zu überwachen.

- Biometrische Identifikation: Biometrische Zutrittskontrollsysteme können mit biometrischen Zeiterfassungssystemen kombiniert werden, um höchste Sicherheitsstandards zu erreichen.

Zentrale Steuerung und Überwachung

Die Integration von Zutrittskontrolle in ein umfassendes Sicherheitssystem ermöglicht eine zentrale Steuerung und Überwachung. Dies bedeutet, dass alle Sicherheitskomponenten von einer einzigen Plattform aus verwaltet werden können. Dies erleichtert die Verwaltung und den Schutz Ihres Unternehmens erheblich.

Automatisierung und Alarme

Die Integration von Zutrittskontrolle in Ihr Sicherheitssystem ermöglicht auch die Automatisierung von Abläufen. Zum Beispiel können bestimmte Benutzer automatisch benachrichtigt werden, wenn unbefugter Zugriff erkannt wird, oder Türen können sich automatisch verriegeln, wenn ein Alarm ausgelöst wird.

Berichterstattung und Analyse

Durch die Integration von Zutrittskontrolle in ein umfassendes Sicherheitssystem erhalten Sie Zugang zu umfangreichen Berichterstattungs- und Analysemöglichkeiten. Sie können Daten über Zugriffsaktivitäten sammeln und analysieren, um Muster zu erkennen und Sicherheitslücken zu identifizieren.

Skalierbarkeit und Zukunftssicherheit

Ein weiterer Vorteil der Integration ist die Skalierbarkeit. Sie können Ihr Sicherheitssystem nach Bedarf erweitern, wenn Ihr Unternehmen wächst oder sich die Anforderungen ändern. Dies stellt sicher, dass Ihr Sicherheitskonzept immer auf dem neuesten Stand ist und zukunftssicher bleibt.

Benutzerfreundlichkeit und Benutzererfahrung

Bei der Integration von Zutrittskontrolle in umfassende Sicherheitssysteme ist es wichtig, die Benutzerfreundlichkeit und die Benutzererfahrung zu berücksichtigen. Die Mitarbeiter und Benutzer sollten in der Lage sein, die Sicherheitssysteme einfach und effizient zu nutzen, ohne dass es zu Verzögerungen oder Fehlfunktionen kommt.

Daher ist die Gestaltung der Benutzeroberfläche von großer Bedeutung. Klare Anweisungen, einfache Bedienung und eine intuitive Benutzerführung tragen dazu bei, dass Mitarbeiter die Zutrittskontrolle effektiv nutzen können, ohne aufwändige Schulungen zu benötigen.

Interoperabilität mit anderen Systemen

Die Integration von Zutrittskontrolle in umfassende Sicherheitssysteme erfordert auch die Interoperabilität mit anderen Systemen. Dies bedeutet, dass die Zutrittskontrollsysteme nahtlos mit anderen Sicherheitskomponenten wie Videoüberwachung, Alarmanlagen und Zeiterfassungssystemen kommunizieren können.

Die Fähigkeit zur Integration ermöglicht es, Ereignisse in Echtzeit zu verfolgen und automatische Reaktionen auf bestimmte Situationen auszulösen. Beispielsweise kann ein unbefugter Zutritt zu einem gesperrten Bereich automatisch eine Alarmmeldung auslösen und gleichzeitig die Videoüberwachung aktivieren.

Notfallvorsorge und Redundanz

Die Integration sollte auch die Planung für Notfallsituationen und Redundanzmechanismen umfassen. Wenn ein Teil des Sicherheitssystems ausfällt, sollten alternative Maßnahmen in Kraft treten, um die Sicherheit aufrechtzuerhalten. Dies kann die automatische Aktivierung von Backup-Systemen oder die Bereitstellung von manuellen Zugriffskontrollen umfassen.

Skalierbarkeit und Wachstum

Ihre Zutrittskontrollsysteme sollten skalierbar sein, um mit dem Wachstum Ihres Unternehmens Schritt zu halten. Dies bedeutet, dass Sie neue Benutzer hinzufügen, zusätzliche Bereiche schützen und die Kapazität erhöhen können, wenn Ihr Unternehmen expandiert.

Eine gute Integration ermöglicht es, neue Komponenten nahtlos in das bestehende Sicherheitssystem einzuführen, ohne den Betrieb zu stören oder die bestehende Infrastruktur zu beeinträchtigen.

Kontinuierliche Verbesserung der Zutrittskontrolle

Die Sicherheitslandschaft und die Bedrohungen für Unternehmen ändern sich ständig. Daher ist die kontinuierliche Verbesserung der Zutrittskontrolle von entscheidender Bedeutung. In diesem Kapitel werden wir uns damit befassen, wie Sie Ihre Zutrittskontrollsysteme ständig aktualisieren und verbessern können.

Regelmäßige Überprüfungen und Audits

Regelmäßige Überprüfungen und Audits Ihrer Zutrittskontrollsysteme sind entscheidend, um Schwachstellen zu identifizieren und sicherzustellen, dass sie ordnungsgemäß funktionieren. Dies kann interne Überprüfungen und externe Sicherheitsaudits umfassen.

Während dieser Überprüfungen sollten Sie sicherstellen, dass Zugriffsrechte, Berechtigungen und Protokolle ordnungsgemäß verwaltet werden. Schwachstellen sollten behoben und Verbesserungen sollten implementiert werden.

Aktualisierung der Technologie

Die Technologie der Zutrittskontrolle entwickelt sich ständig weiter. Es ist wichtig, Ihre Systeme auf dem neuesten Stand zu halten, um von den neuesten Sicherheitsfunktionen und -verbesserungen zu profitieren. Dies kann die Aktualisierung von Hardware, Software und Sicherheitsprotokollen umfassen.

Mitarbeiterschulungen und Sensibilisierung

Die Sensibilisierung und Schulung Ihrer Mitarbeiter sind entscheidend, um sicherzustellen, dass sie die Zutrittskontrollsysteme effektiv nutzen und sicherheitsbewusst handeln. Schulungen sollten regelmäßig wiederholt werden, um sicherzustellen, dass Mitarbeiter mit den neuesten Sicherheitsverfahren vertraut sind.

Incident Response Plan

Es ist wichtig, einen klaren Incident Response Plan zu haben, der festlegt, wie auf Sicherheitsvorfälle im Zusammenhang mit Zutrittskontrolle reagiert wird. Dies sollte die Schritte zur Identifizierung, Behebung und Meldung von Vorfällen umfassen.

Überwachung und Analyse

Die kontinuierliche Überwachung und Analyse von Zugriffsaktivitäten ist entscheidend, um verdächtige Aktivitäten oder Abweichungen von normalen Mustern zu erkennen. Dies kann auf Anomalieerkennung und Verhaltensanalyse basieren, um auf potenzielle Bedrohungen hinzuweisen.

Anpassung an sich ändernde Anforderungen

Ihre Geschäftsanforderungen und Sicherheitsanforderungen können sich im Laufe der Zeit ändern. Es ist wichtig, dass Ihre Zutrittskontrollsysteme flexibel und anpassungsfähig sind. Dies kann die Aktualisierung von Zugriffsrechten, die Integration neuer Technologien oder die Anpassung von Sicherheitsrichtlinien umfassen.

Die kontinuierliche Verbesserung der Zutrittskontrolle ist ein laufender Prozess, der sicherstellt, dass Ihre Sicherheitssysteme den aktuellen Bedrohungen und Anforderungen gerecht werden. Durch regelmäßige Überprüfungen, Technologieaktualisierungen und Schulungen können Sie die Effektivität Ihrer Zutrittskontrolle maximieren und die Sicherheit Ihres Unternehmens gewährleisten.

Die Zukunft der Zutrittskontrolle

Die Zutrittskontrolle ist ein Bereich, der ständig von technologischen Entwicklungen beeinflusst wird. In diesem Kapitel werden wir einen Blick auf die Zukunft der Zutrittskontrolle werfen und einige aufstrebende Trends und Technologien erkunden.

Biometrische Weiterentwicklungen

Die biometrische Zutrittskontrolle wird weiterhin Fortschritte machen. Neue biometrische Merkmale könnten in Zukunft zur Identifikation verwendet werden, und die Genauigkeit der bestehenden Methoden wird verbessert. Dies könnte die Einführung von Verfahren wie der DNA-Analyse oder der Gehirnwellenerkennung umfassen.

Künstliche Intelligenz (KI) und maschinelles Lernen

KI und maschinelles Lernen werden eine größere Rolle in der Zutrittskontrolle spielen. Diese Technologien ermöglichen es Systemen, Muster in Zugriffsaktivitäten zu erkennen und verdächtiges Verhalten automatisch zu identifizieren. KI kann auch dazu verwendet werden, Benutzermuster zu analysieren und Zugriffsrechte in Echtzeit anzupassen.

Blockchain für Zugriffsmanagement

Blockchain-Technologie bietet eine sichere Möglichkeit, Zugriffsrechte zu verwalten und zu überprüfen. Sie ermöglicht die transparente Verfolgung von Zugriffsaktivitäten und die Verifikation von Identitäten ohne zentrale Autorität. Blockchain könnte in Zukunft in Zutrittskontrollsystemen verwendet werden, um die Sicherheit weiter zu erhöhen.

Mobile Zugriffskontrolle

Die Verwendung von Mobilgeräten für die Zutrittskontrolle wird immer beliebter. Smartphones können als Zugriffsausweise dienen und ermöglichen es Benutzern, Türen zu öffnen und Bereiche zu betreten, indem sie ihr Mobilgerät vor ein Lesegerät halten. Diese mobile Zugriffskontrolle wird voraussichtlich weiter wachsen und sich weiterentwickeln.

Datenschutz und Ethik

Mit der zunehmenden Verwendung von biometrischen Daten und fortschrittlichen Technologien werden Datenschutz und ethische Fragen noch wichtiger. Unternehmen müssen sicherstellen, dass sie strenge Datenschutzrichtlinien einhalten und ethische Standards in Bezug auf die Verwendung von biometrischen Daten und Zugriffsrechten einhalten.

Umweltaspekte

Nachhaltigkeit wird auch in der Zutrittskontrolle eine Rolle spielen. Die Herstellung und der Betrieb von Zutrittskontrollsystemen werden auf ihre Umweltauswirkungen hin überprüft werden. Die Entwicklung von energieeffizienten Lösungen und die Reduzierung von Abfall werden wichtige Aspekte der zukünftigen Zutrittskontrolle sein.

Cloud-basierte Zugriffskontrolle

Die Nutzung von Cloud-Technologien für die Zugriffskontrolle wird zunehmen. Cloud-basierte Lösungen ermöglichen eine flexible und skalierbare Verwaltung von Zugriffsrechten über das Internet. Unternehmen können Zugriffsberechtigungen von überall aus verwalten und aktualisieren, was besonders in dezentralen oder globalen Organisationen von Vorteil ist.

3D-Druck für Zutrittskontrolle

3D-Drucktechnologien könnten in der Zukunft eine Rolle bei der Herstellung von individuellen Zugangskarten oder biometrischen Sensoren spielen. Dies könnte die Herstellung von Zugriffsausweisen kosteneffizienter und flexibler gestalten.

Integration von Augmented Reality (AR) und Virtual Reality (VR)

AR und VR könnten für Schulungen und Überwachungszwecke in der Zutrittskontrolle genutzt werden. Sicherheitspersonal könnte Schulungen in einer virtuellen Umgebung durchführen, um sich auf verschiedene Szenarien vorzubereiten, oder AR-Brillen könnten für die Echtzeitüberwachung von Zugriffsaktivitäten verwendet werden.

Gesichtserkennung im öffentlichen Bereich

Die Gesichtserkennungstechnologie könnte sich in öffentlichen Bereichen weiter ausbreiten, beispielsweise für den Zugang zu Flughäfen, Bahnhöfen oder Regierungsgebäuden. Dies könnte die Sicherheit erhöhen, aber auch ethische und datenschutzrechtliche Fragen aufwerfen, die sorgfältig abgewogen werden müssen.

Quantum-Sicherheit

Mit dem Aufkommen von Quantencomputern werden auch neue Sicherheitsanforderungen entstehen. Die Zutrittskontrolle muss möglicherweise auf quantum-sichere Verschlüsselungstechnologien umstellen, um den Schutz vor zukünftigen Angriffen zu gewährleisten.

Intelligente Analyse und Vorhersage

In der Zukunft könnten Zutrittskontrollsysteme intelligente Analysefunktionen nutzen, um Verhaltensmuster und Trends zu erkennen. Durch die Verarbeitung großer Datenmengen könnten sie in der Lage sein, potenzielle Sicherheitsrisiken frühzeitig zu identifizieren und vorherzusagen. Dies ermöglicht proaktive Sicherheitsmaßnahmen, bevor Probleme auftreten.

Wearable-Technologien für Zutrittskontrolle

Wearable-Geräte wie Smartwatches oder biometrische Wearables könnten in Zukunft als Zugriffsausweise dienen. Mitarbeiter könnten ihre Identität durch das Tragen dieser Geräte nachweisen, was die Zugriffskontrolle noch bequemer gestalten würde.

Globaler Zugang und Remote-Arbeit

Die Zutrittskontrolle wird sich an die zunehmende Globalisierung und die wachsende Bedeutung von Remote-Arbeit anpassen müssen. Unternehmen müssen sicherstellen, dass ihre Zugangssysteme auch für Mitarbeiter, die von verschiedenen Standorten aus arbeiten, sicher und effizient funktionieren.

Ethik und soziale Verantwortung

Die Verwendung von fortschrittlichen Zutrittskontrolltechnologien wirft auch ethische Fragen auf. Unternehmen werden sich zunehmend mit Fragen der Privatsphäre, Diskriminierung und gesellschaftlichen Auswirkungen auseinandersetzen müssen. Die Entwicklung von klaren Richtlinien und ethischen Standards wird entscheidend sein.

Zusammenarbeit und Vernetzung

Die Zusammenarbeit zwischen Unternehmen und Organisationen wird in der Zukunft eine größere Rolle spielen, wenn es um Zutrittskontrolle geht. Informationen über Sicherheitsbedrohungen und bewährte Verfahren können geteilt werden, um ein kollektives Verständnis für Sicherheitsrisiken zu schaffen und effektivere Maßnahmen zu entwickeln.

Umfassende Identitätsmanagementlösungen

Zukünftige Zutrittskontrollsysteme könnten sich zu umfassenden Identitätsmanagementlösungen entwickeln. Diese Systeme könnten nicht nur den physischen Zugriff auf Gebäude und Räume kontrollieren, sondern auch den Zugriff auf digitale Ressourcen und Anwendungen verwalten. Dies würde eine nahtlose und ganzheitliche Identitätsverwaltung ermöglichen.

Automatisierung und Robotik

Die Automatisierung und Robotik könnten in der Zutrittskontrolle eine Rolle spielen. Robotische Systeme könnten für die Überwachung und Überprüfung von Zugriffsaktivitäten eingesetzt werden. Dies könnte die Effizienz und Genauigkeit der Zutrittskontrolle erhöhen.

Sicherheit im Internet der Dinge (IoT)

Mit der zunehmenden Verbreitung von IoT-Geräten werden Sicherheitslösungen für das IoT immer wichtiger. Zutrittskontrollsysteme könnten mit IoT-Geräten wie intelligenten Türschlössern oder Zugangskontrollkameras integriert werden, um die Sicherheit von IoT-Umgebungen zu gewährleisten.

Kontinuierliche Anpassung an neue Bedrohungen

Die Bedrohungen im Bereich der Sicherheit werden sich weiterentwickeln, und die Zutrittskontrolle muss kontinuierlich angepasst werden, um diesen Bedrohungen gerecht zu werden. Dies erfordert eine aktive Überwachung der Sicherheitslandschaft und die schnelle Umsetzung von Sicherheitsupdates und -verbesserungen.

Tipps für eine erfolgreiche Zutrittskontrolle

In diesem Kapitel werden wir einige wichtige Tipps und bewährte Praktiken für eine erfolgreiche Zutrittskontrolle untersuchen. Diese Empfehlungen helfen Ihnen dabei, Ihr Sicherheitssystem zu optimieren und sicherzustellen, dass Ihre Zutrittskontrolle effektiv ist.

Bedarfsanalyse durchführen

Bevor Sie ein Zutrittskontrollsystem implementieren, ist es wichtig, eine gründliche Bedarfsanalyse durchzuführen. Identifizieren Sie, welche Bereiche und Ressourcen geschützt werden müssen, wer Zugriff benötigt und welche Sicherheitsanforderungen gelten. Dies bildet die Grundlage für die Gestaltung Ihres Zutrittskontrollsystems.

Klare Sicherheitsrichtlinien und Verfahren entwickeln

Entwickeln Sie klare Sicherheitsrichtlinien und Verfahren für die Zutrittskontrolle. Diese Richtlinien sollten festlegen, wer Zugriff erhält, wie Zugriffsrechte verwaltet werden und wie auf Sicherheitsvorfälle reagiert wird. Alle Mitarbeiter sollten diese Richtlinien verstehen und befolgen.

Schulung der Mitarbeiter

Schulen Sie Ihre Mitarbeiter in der ordnungsgemäßen Nutzung des Zutrittskontrollsystems. Sie sollten wissen, wie sie Zugang gewähren, Besucher registrieren und auf Sicherheitsvorfälle reagieren. Die Schulung sollte regelmäßig wiederholt werden, um sicherzustellen, dass alle Mitarbeiter auf dem neuesten Stand sind.

Zugriffsrechte regelmäßig überprüfen

Regelmäßige Überprüfungen der Zugriffsrechte sind entscheidend. Stellen Sie sicher, dass nur autorisierte Benutzer Zugriff haben, und entfernen Sie die Zugriffsrechte von Mitarbeitern, die das Unternehmen verlassen oder ihre Aufgaben geändert haben. Dies minimiert das Risiko von unbefugtem Zugriff.

Multi-Faktor-Authentifizierung implementieren

Erwägen Sie die Implementierung von Multi-Faktor-Authentifizierung (MFA) für zusätzliche Sicherheit. MFA erfordert mehrere Identifikationsmethoden, wie z.B. eine Kombination aus Passwort und biometrischer Identifikation, um Zugriff zu gewähren.

Überwachung und Protokollierung

Überwachen Sie Zugriffsaktivitäten kontinuierlich und protokollieren Sie diese. Dies ermöglicht die Identifizierung von Sicherheitsverletzungen und die Nachverfolgung von Aktivitäten im Fall von Vorfällen. Regelmäßige Überprüfungen der Protokolle sind ebenfalls wichtig.

Notfallvorsorge und Wiederherstellung

Entwickeln Sie einen Notfallvorsorgeplan, der festlegt, wie auf Sicherheitsvorfälle reagiert wird. Dies sollte Maßnahmen zur Wiederherstellung des normalen Betriebs nach einem Vorfall umfassen.

Regelmäßige Audits und Tests

Führen Sie regelmäßige Sicherheitsaudits und Tests durch, um die Wirksamkeit Ihres Zutrittskontrollsystems zu überprüfen. Dies kann interne oder externe Überprüfungen umfassen, um Schwachstellen zu identifizieren und zu beheben.

Integration von Sicherheitsmaßnahmen

Integrieren Sie Ihre Zutrittskontrolle in ein umfassendes Sicherheitskonzept. Dies ermöglicht eine nahtlose Zusammenarbeit mit anderen Sicherheitsmaßnahmen wie Videoüberwachung, Alarmanlagen und Sicherheitspersonal.

Kontinuierliche Verbesserung

Die Zutrittskontrolle sollte kontinuierlich verbessert werden, um den sich verändernden Sicherheitsanforderungen gerecht zu werden. Halten Sie sich über neue Technologien und Trends in der Sicherheitsbranche auf dem Laufenden und passen Sie Ihre Maßnahmen entsprechend an.

Datenschutz und Compliance

Achten Sie auf Datenschutz und Compliance-Anforderungen. Je nach Branche und Standort können spezielle Datenschutzvorschriften gelten. Stellen Sie sicher, dass Ihr Zutrittskontrollsystem diesen Vorschriften entspricht und personenbezogene Daten angemessen schützt.

Rückverfolgbarkeit sicherstellen

Sorgen Sie für eine klare Rückverfolgbarkeit von Zugriffsaktivitäten. Dies bedeutet, dass Sie genau nachvollziehen können, wer wann auf welche Bereiche zugegriffen hat. Im Falle von Sicherheitsvorfällen oder Untersuchungen ist eine umfassende Rückverfolgbarkeit unerlässlich.

Benutzerfeedback einholen

Holen Sie regelmäßig Feedback von den Benutzern Ihres Zutrittskontrollsystems ein. Dies kann dazu beitragen, potenzielle Probleme oder Unannehmlichkeiten frühzeitig zu identifizieren und Verbesserungen vorzunehmen. Benutzerfreundlichkeit und Kundenzufriedenheit sollten stets im Fokus stehen.

Risikobewertung durchführen

Führen Sie regelmäßig Risikobewertungen durch, um die aktuellen Sicherheitsrisiken zu identifizieren und zu bewerten. Dies ermöglicht es Ihnen, gezielte Maßnahmen zur Risikominderung zu ergreifen und sicherzustellen, dass Ihr Zutrittskontrollsystem den aktuellen Bedrohungen gerecht wird.

Externe Beratung in Betracht ziehen

In komplexen Sicherheitsumgebungen kann es sinnvoll sein, externe Sicherheitsberater hinzuzuziehen. Diese Experten können eine unabhängige Bewertung Ihres Zutrittskontrollsystems durchführen und Empfehlungen für Verbesserungen aussprechen.

Mitarbeitersensibilisierung fördern

Fördern Sie die Sensibilisierung Ihrer Mitarbeiter für das Thema Sicherheit. Schulen Sie sie nicht nur in der korrekten Verwendung des Zutrittskontrollsystems, sondern sensibilisieren Sie sie auch für die Bedeutung von Sicherheit und die Rolle, die sie dabei spielen.

Regelmäßige Aktualisierung und Upgrades

Halten Sie Ihr Zutrittskontrollsystem stets auf dem neuesten Stand. Dies beinhaltet Software- und Hardware-Updates sowie die Integration neuer Sicherheitstechnologien, um den Schutz kontinuierlich zu verbessern.

Überwachen und Analysieren von Trends

Verfolgen Sie Sicherheitstrends und Entwicklungen in der Branche. Dies ermöglicht es Ihnen, frühzeitig auf neue Bedrohungen zu reagieren und sich proaktiv anzupassen.

Die Bedeutung der Zutrittskontrolle im Datenschutz

In diesem Kapitel werden wir die enge Verbindung zwischen Zutrittskontrolle und Datenschutz beleuchten. Datenschutz ist in der heutigen digitalen Welt von entscheidender Bedeutung, und die Zutrittskontrolle spielt eine Schlüsselrolle bei der Sicherung von sensiblen Daten und Informationen.

Schutz sensibler Informationen

Die Zutrittskontrolle ist ein wesentliches Instrument, um den Zugang zu sensiblen Informationen zu beschränken. Sie stellt sicher, dass nur autorisierte Personen Zugriff auf Daten und Ressourcen haben, die vertraulich behandelt werden müssen. Dies ist entscheidend, um Datenschutzverletzungen und Datenlecks zu verhindern.

Verhinderung von physischem Zugriff

Die Zutrittskontrolle schützt nicht nur digitale Daten, sondern auch physische Ressourcen. Sie verhindert den unbefugten Zugang zu Räumen, in denen sensible Informationen aufbewahrt werden. Dies ist besonders wichtig in Unternehmen, die vertrauliche Akten oder physische Datenträger verwenden.

Schutz vor Datendiebstahl

Datendiebstahl ist eine ernsthafte Bedrohung für Unternehmen und Organisationen. Durch eine wirksame Zutrittskontrolle wird das Risiko von Datendiebstahl erheblich reduziert. Nur Mitarbeiter mit den erforderlichen Berechtigungen können auf Serverräume, Datenzentren oder andere wichtige Standorte zugreifen, wo Daten gespeichert sind.

Einhaltung von Datenschutzvorschriften

Die Zutrittskontrolle ist auch entscheidend für die Einhaltung von Datenschutzvorschriften. Viele Datenschutzgesetze und -verordnungen, wie die Datenschutz-Grundverordnung (DSGVO) in der Europäischen Union, erfordern angemessene Sicherheitsmaßnahmen, um personenbezogene Daten zu schützen. Eine effektive Zutrittskontrolle trägt dazu bei, diese Anforderungen zu erfüllen.

Aufzeichnung von Zugriffsaktivitäten

Moderne Zutrittskontrollsysteme zeichnen Zugriffsaktivitäten auf. Dies ermöglicht die Nachverfolgung, wer wann auf bestimmte Bereiche zugegriffen hat. Im Falle eines Datenschutzverstoßes oder einer Untersuchung können diese Aufzeichnungen entscheidend sein, um die Verantwortlichen zu identifizieren und die Einzelheiten des Vorfalls zu klären.

Schutz vor Insider-Bedrohungen

Insider-Bedrohungen, bei denen Mitarbeiter oder andere autorisierte Personen sensible Daten missbrauchen, sind eine reale Gefahr. Die Zutrittskontrolle hilft dabei, Insider-Bedrohungen zu minimieren, indem sie sicherstellt, dass nur diejenigen, die tatsächlich Zugriff benötigen, autorisiert werden.

Risikomanagement im Datenschutz

Die Zutrittskontrolle spielt eine wichtige Rolle im Risikomanagement im Datenschutz. Unternehmen können die Wahrscheinlichkeit und Auswirkungen von Datenschutzverletzungen reduzieren, indem sie sicherstellen, dass physische und digitale Zugänge angemessen gesichert sind.

Sensibilisierung der Mitarbeiter

Die Zutrittskontrolle trägt zur Sensibilisierung der Mitarbeiter für Datenschutzthemen bei. Durch Schulungen und klare Zugriffsrichtlinien werden die Mitarbeiter auf die Bedeutung des Datenschutzes und die Rolle, die sie dabei spielen, aufmerksam gemacht.

Die Rolle der Zutrittskontrolle in der Unternehmenssicherheit

In diesem Kapitel werden wir die entscheidende Rolle der Zutrittskontrolle im Gesamtkontext der Unternehmenssicherheit beleuchten. Zutrittskontrolle ist nicht nur ein isoliertes Sicherheitsmittel, sondern ein Schlüsselelement in einem umfassenden Sicherheitskonzept.

Integration in das Gesamtsicherheitskonzept

Die Zutrittskontrolle sollte nahtlos in das Gesamtsicherheitskonzept des Unternehmens integriert sein. Dies bedeutet, dass sie mit anderen Sicherheitsmaßnahmen wie Videoüberwachung, Alarmsystemen, Sicherheitspersonal und Notfallplänen zusammenarbeitet.

Schutz von Mitarbeitern und Vermögenswerten

Die Hauptaufgabe der Zutrittskontrolle besteht darin, Mitarbeiter, Vermögenswerte und sensible Informationen vor Bedrohungen zu schützen. Sie verhindert den unbefugten Zugang zu Bereichen, in denen wertvolle Ressourcen aufbewahrt werden.

Eintrittspunkt für physische Sicherheit

Die Zutrittskontrolle ist oft der erste physische Eintrittspunkt in ein Gebäude oder ein Unternehmen. Sie spielt daher eine Schlüsselrolle bei der Sicherstellung, dass nur autorisierte Personen das Gelände betreten können.

Abschreckung von Einbrechern

Sichtbare Zutrittskontrollmaßnahmen, wie beispielsweise Sicherheitskameras und Zugangsschranken, können Einbrecher abschrecken. Das Vorhandensein eines effektiven Zutrittskontrollsystems signalisiert potenziellen Angreifern, dass das Unternehmen Sicherheit ernst nimmt.

Identifizierung von Besuchern und Fremden

Die Zutrittskontrolle ermöglicht die Identifizierung von Besuchern und Fremden. Dies ist besonders wichtig in Unternehmen, die regelmäßig Besucher empfangen. Besucher können mit temporären Zugriffsrechten ausgestattet werden, um sicherzustellen, dass sie nur die berechtigten Bereiche betreten.

Früherkennung von Sicherheitsvorfällen

Moderne Zutrittskontrollsysteme sind in der Lage, verdächtiges Verhalten und ungewöhnliche Aktivitäten zu erkennen. Dies kann dazu beitragen, Sicherheitsvorfälle frühzeitig zu identifizieren und sofortige Maßnahmen zu ergreifen.

Notfallmanagement und Evakuierung

Im Falle eines Notfalls, wie einem Brand oder einer Naturkatastrophe, kann die Zutrittskontrolle dazu beitragen, dass Mitarbeiter schnell und sicher das Gebäude verlassen. Sie kann auch die Evakuierung von gefährdeten Bereichen steuern.

Aufrechterhaltung des Geschäftsbetriebs

Die Zutrittskontrolle trägt dazu bei, den Geschäftsbetrieb aufrechtzuerhalten, indem sie den Zugang zu kritischen Bereichen sicherstellt. Dies ist besonders wichtig in Unternehmen, in denen der Ausfall von bestimmten Ressourcen oder Anlagen erhebliche Auswirkungen auf den Geschäftsbetrieb haben könnte.

Schutz vor Insider-Bedrohungen

Die Zutrittskontrolle hilft, Insider-Bedrohungen zu minimieren, indem sie sicherstellt, dass nur autorisierte Mitarbeiter Zugriff auf sensible Bereiche haben. Dies ist entscheidend, um den Missbrauch von internen Ressourcen zu verhindern.

Flexibilität und Skalierbarkeit

Ein effektives Zutrittskontrollsystem sollte flexibel und skalierbar sein, um sich den sich ändernden Anforderungen Ihres Unternehmens anzupassen. Wenn Ihr Unternehmen wächst oder sich verändert, sollte das Zutrittskontrollsystem leicht erweiterbar sein, um neue Anforderungen zu erfüllen.

Datenschutz und Compliance

Die Zutrittskontrolle muss Datenschutzbestimmungen und Compliance-Anforderungen berücksichtigen. Dies gilt insbesondere dann, wenn personenbezogene Daten verarbeitet werden. Stellen Sie sicher, dass Ihr System den geltenden Vorschriften entspricht und die Privatsphäre der Benutzer respektiert.

Sicherheitsbewusstsein fördern

Die Zutrittskontrolle kann dazu beitragen, das Sicherheitsbewusstsein in Ihrem Unternehmen zu fördern. Wenn Mitarbeiter sehen, dass Sicherheitsmaßnahmen ernst genommen werden und dass sie selbst einen Beitrag zur Sicherheit leisten können, sind sie eher bereit, sich aktiv am Schutz des Unternehmens zu beteiligen.

Regelmäßige Überprüfung und Optimierung

Die Effektivität der Zutrittskontrolle sollte regelmäßig überprüft und optimiert werden. Dies beinhaltet die Überprüfung von Zugriffsrichtlinien, die Aktualisierung von Sicherheitstechnologien und die Anpassung an neue Bedrohungen.

Zusammenarbeit mit Sicherheitsexperten

Zur Gewährleistung einer optimalen Zutrittskontrolle ist die Zusammenarbeit mit Sicherheitsexperten empfehlenswert. Externe Sicherheitsberater oder -dienstleister können wertvolle Einblicke und Fachkenntnisse liefern, um die Sicherheit zu maximieren.

Berichterstattung und Transparenz

Halten Sie Mitarbeiter und Stakeholder über Sicherheitsmaßnahmen und Aktivitäten auf dem Laufenden. Transparente Kommunikation über Sicherheitsfragen kann das Vertrauen stärken und dazu beitragen, die Unternehmenskultur im Hinblick auf Sicherheit zu fördern.

Die Kosten der Zutrittskontrolle

In diesem Kapitel werden wir die finanziellen Aspekte der Zutrittskontrolle betrachten. Die Implementierung und Aufrechterhaltung eines Zutrittskontrollsystems erfordert finanzielle Ressourcen, und es ist wichtig, die Kosten und den Nutzen sorgfältig abzuwägen.

Anfangsinvestitionen

Die Einführung eines Zutrittskontrollsystems erfordert in der Regel erhebliche Anfangsinvestitionen. Dies umfasst den Kauf der notwendigen Hardware, Software und die Installation der Systeme.

Betriebskosten

Zusätzlich zu den Anfangsinvestitionen fallen laufende Betriebskosten an. Dazu gehören Wartung, Aktualisierungen, Schulungen für Mitarbeiter und möglicherweise Lizenzgebühren für Software.

Personalkosten

Die Verwaltung und Überwachung eines Zutrittskontrollsystems erfordert oft Personalressourcen. Dies können Sicherheitsmitarbeiter oder Administratoren sein, die das System verwalten und auf Vorfälle reagieren.

Integration und Kompatibilität

Die Integration eines Zutrittskontrollsystems in bestehende Infrastrukturen kann zusätzliche Kosten verursachen. Es ist wichtig sicherzustellen, dass das System mit anderen Sicherheitslösungen und IT-Systemen kompatibel ist.

Skalierbarkeit und Erweiterungen

Wenn Ihr Unternehmen wächst oder sich ändert, müssen Sie möglicherweise das Zutrittskontrollsystem erweitern oder anpassen. Dies kann zusätzliche Kosten verursachen.

Kosten-Nutzen-Analyse

Es ist wichtig, eine Kosten-Nutzen-Analyse durchzuführen, um die finanzielle Rentabilität eines Zutrittskontrollsystems zu bewerten. Berücksichtigen Sie die potenziellen Einsparungen durch verbesserte Sicherheit und Effizienz.

ROI (Return on Investment)

Der ROI ist ein wichtiger Faktor bei der Bewertung der Wirtschaftlichkeit eines Zutrittskontrollsystems. Es ist wichtig zu berechnen, wie schnell die Investitionen durch Einsparungen oder Effizienzsteigerungen zurückverdient werden können.

Langfristige Vorteile

Zutrittskontrollsysteme bieten langfristige Vorteile in Bezug auf Sicherheit, Datenschutz und Effizienz. Diese langfristigen Vorteile sollten bei der Bewertung der Kosten berücksichtigt werden.

Budgetierung und Planung

Die Budgetierung und langfristige finanzielle Planung sind entscheidend, um sicherzustellen, dass die Kosten für die Zutrittskontrolle angemessen gedeckt sind und das System effektiv betrieben werden kann.

Externe Unterstützung und Beratung

In einigen Fällen kann es sinnvoll sein, externe Experten oder Berater hinzuzuziehen, um bei der Bewertung der Kosten und der Auswahl des richtigen Zutrittskontrollsystems zu helfen.

Einsparungen durch Effizienzsteigerung

Zutrittskontrollsysteme können auch zu erheblichen Einsparungen durch Effizienzsteigerung führen. Sie ermöglichen die automatische Verwaltung von Zugriffsrechten, was den Verwaltungsaufwand reduziert und menschliche Fehler minimiert.

Schutz vor finanziellen Verlusten

Die Kosten eines Sicherheitsvorfalls oder eines Einbruchs können erheblich sein. Ein gut funktionierendes Zutrittskontrollsystem kann dazu beitragen, finanzielle Verluste durch Diebstahl, Vandalismus oder Sabotage zu verhindern oder zu minimieren.

Versicherungsrabatte

Einige Versicherungsgesellschaften bieten Rabatte auf Versicherungsprämien für Unternehmen an, die fortschrittliche Sicherheitssysteme wie Zutrittskontrollsysteme implementiert haben. Dies kann langfristig zu erheblichen Einsparungen führen.

Rechtliche und regulatorische Compliance

Die Nichteinhaltung von Sicherheitsanforderungen und Datenschutzvorschriften kann zu rechtlichen Problemen und Strafen führen. Ein Zutrittskontrollsystem kann dazu beitragen, sicherzustellen, dass Ihr Unternehmen die geltenden Gesetze und Vorschriften einhält.

Reputation und Vertrauen

Die Sicherheit und der Schutz von Kunden- und Mitarbeiterdaten sind entscheidend für das Vertrauen Ihrer Kunden und Mitarbeiter. Ein gut funktionierendes Zutrittskontrollsystem kann die Reputation Ihres Unternehmens stärken.

Langfristige Werterhaltung

Ein Zutrittskontrollsystem kann dazu beitragen, den Wert von Unternehmenseigentum und Vermögenswerten langfristig zu erhalten. Dies ist besonders wichtig in Branchen, in denen teure Ausrüstungen und Anlagen genutzt werden.

Strategische Investition

Die Implementierung eines Zutrittskontrollsystems sollte als strategische Investition betrachtet werden, die die langfristige Sicherheit und Wettbewerbsfähigkeit Ihres Unternehmens stärken kann.

Flexibilität und Skalierbarkeit

Ein weiterer Aspekt ist die Flexibilität und Skalierbarkeit des gewählten Systems. Die Möglichkeit, das System an die sich ändernden Anforderungen Ihres Unternehmens anzupassen, kann die langfristige Rentabilität erhöhen.

Fazit

Die Zutrittskontrolle ist ein entscheidender Bestandteil der Unternehmenssicherheit und dient dazu, den Zugang zu physischen Räumen und digitalen Ressourcen zu kontrollieren. In diesem umfassenden Überblick haben wir die wesentlichen Aspekte der Zutrittskontrolle behandelt und die Bedeutung dieses Sicherheitskonzepts hervorgehoben.

Wir begannen mit der Definition und den Grundprinzipien der Zutrittskontrolle, darunter die Identifikation, Authentifizierung und Autorisierung von Personen. Dabei wurde betont, wie die richtige Umsetzung dazu beitragen kann, unberechtigten Zugang zu verhindern und sensible Informationen zu schützen.

Anschließend diskutierten wir die verschiedenen Arten von Zutrittskontrollsystemen, darunter physische Zutrittskontrollen wie Schlüsselkarten und biometrische Systeme sowie digitale Lösungen für den Zugriff auf Computer- und Netzwerksysteme.

Die Integration von Zutrittskontrolle in den umfassenden Kontext der Unternehmenssicherheit wurde ebenfalls behandelt. Hierbei wurde betont, wie Zutrittskontrollsysteme mit anderen Sicherheitsmaßnahmen wie Überwachung, Alarmanlagen und Krisenmanagement zusammenarbeiten können.

Des Weiteren wurden bewährte Praktiken für die Implementierung und Verwaltung von Zutrittskontrollsystemen besprochen, einschließlich der Bedeutung von Schulung, Planung, Budgetierung und laufender Überwachung.

Wir warfen auch einen Blick in die Zukunft der Zutrittskontrolle und wie sich Technologien wie Biometrie, mobile Zugangslösungen und Künstliche Intelligenz weiterentwickeln werden, um die Sicherheit zu verbessern.

Nicht zuletzt haben wir die finanziellen Aspekte der Zutrittskontrolle erörtert, wobei Kosten und langfristige Vorteile abgewogen werden müssen.

Insgesamt zeigt dieser Überblick, dass die Zutrittskontrolle eine unverzichtbare Komponente für den Schutz von Unternehmen, Mitarbeitern und Vermögenswerten darstellt. Die richtige Umsetzung und Verwaltung von Zutrittskontrollsystemen erfordert sorgfältige Planung, Schulung und Überwachung. In einer Welt, in der die Sicherheit immer wichtiger wird, ist die Zutrittskontrolle ein Schlüssel zur Gewährleistung eines sicheren und geschützten Arbeitsumfelds.

Fragen & Antworten

Was ist Zutrittskontrolle?

Die Zutrittskontrolle ist ein Sicherheitskonzept, das dazu dient, den Zugang zu physischen Räumen oder digitalen Systemen zu kontrollieren und zu reglementieren.

Welche grundlegenden Prinzipien umfasst die Zutrittskontrolle?

Die grundlegenden Prinzipien der Zutrittskontrolle sind Identifikation (Wer ist die Person?), Authentifizierung (Ist die Person, die sie vorgibt zu sein?) und Autorisierung (Hat die Person Zugriff auf die gewünschten Ressourcen?).

Welche Arten von Zutrittskontrollsystemen gibt es?

Es gibt physische Zutrittskontrollsysteme wie Schlüsselkarten und biometrische Systeme sowie digitale Lösungen für den Zugriff auf Computer- und Netzwerksysteme.

Warum ist Zutrittskontrolle wichtig?

Zutrittskontrolle ist wichtig, um unberechtigten Zugang zu sensiblen Bereichen oder Daten zu verhindern, die Sicherheit von Mitarbeitern und Vermögenswerten zu gewährleisten und Datenschutzrichtlinien einzuhalten.

Wie funktioniert biometrische Zutrittskontrolle?

Biometrische Zutrittskontrolle verwendet einzigartige körperliche Merkmale wie Fingerabdrücke, Gesichter oder Iris-Scans, um Personen zu identifizieren und zu authentifizieren.

Welche Rolle spielt die Schulung von Mitarbeitern bei der Zutrittskontrolle?

Die Schulung von Mitarbeitern ist entscheidend, damit sie das Zutrittskontrollsystem effektiv nutzen und auf Sicherheitsvorfälle angemessen reagieren können.

Warum ist die Integration von Zutrittskontrolle in die Unternehmenssicherheit wichtig?

Die Integration ermöglicht eine umfassende Sicherheitsstrategie, bei der Zutrittskontrolle mit anderen Sicherheitsmaßnahmen wie Überwachung, Alarmanlagen und Krisenmanagement zusammenarbeitet.

Welche technologischen Entwicklungen beeinflussen die Zukunft der Zutrittskontrolle?

Technologische Entwicklungen wie Biometrie, mobile Zugangslösungen, Künstliche Intelligenz und das Internet der Dinge (IoT) beeinflussen die Zukunft der Zutrittskontrolle.

Welche finanziellen Aspekte sind bei der Implementierung von Zutrittskontrollsystemen zu berücksichtigen?

Anfangsinvestitionen, Betriebskosten, Personalkosten und langfristige Vorteile sind finanzielle Aspekte, die bei der Implementierung von Zutrittskontrollsystemen berücksichtigt werden sollten.

Warum ist die menschliche Komponente in der Zutrittskontrolle wichtig?

Die menschliche Komponente ist wichtig, da Mitarbeiter eine entscheidende Rolle bei der effektiven Umsetzung und Aufrechterhaltung von Zutrittskontrollmaßnahmen spielen und menschliche Flexibilität in Notfällen von Vorteil ist.